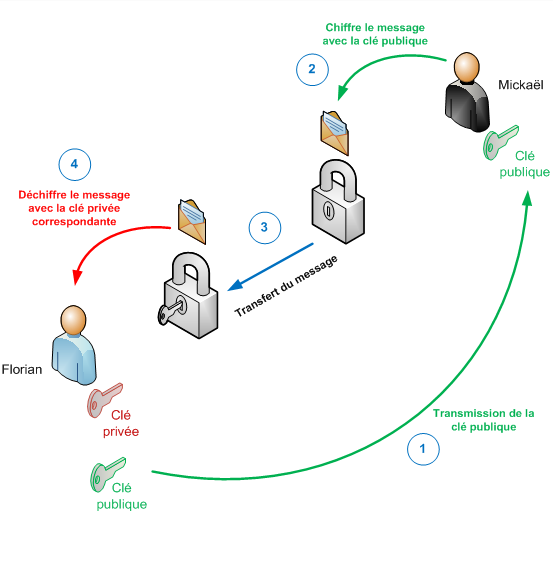

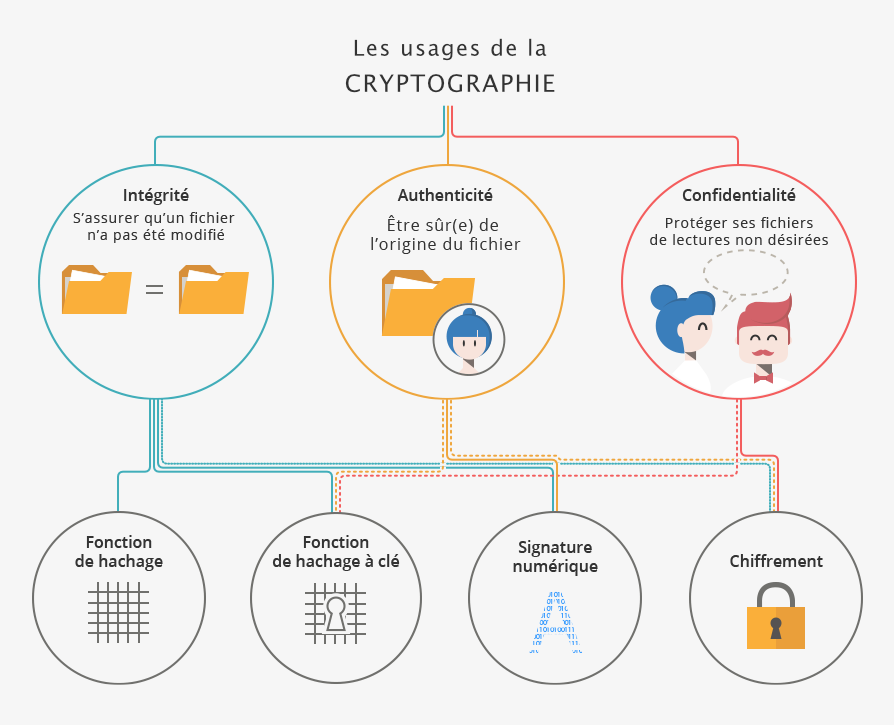

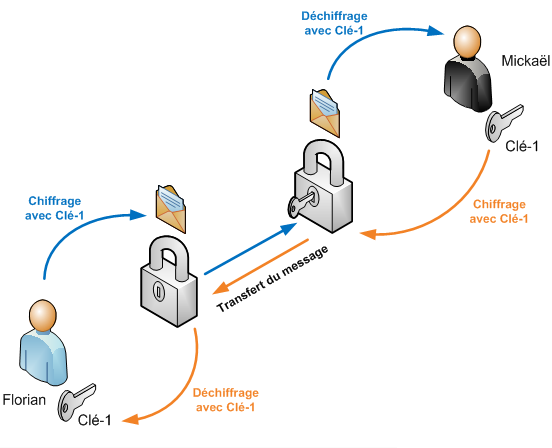

Le chiffrement (encryption) - Encodage, chiffrement ou hachage ? Différences et explications - PrimFX.com

KryptKey II Pro Clé USB 3.0 / USB-C de 64 Go avec Gestion de Disque virtuel sécurisé et cryptage des fichiers sur l'Ordinateur-chiffrement AES-256 pour PC et Mac : Amazon.fr: High-Tech